本文最后更新于 2025年7月14日 凌晨

0、简介

在进行漏洞检测的时候,我们会发现有很多的漏洞在执行了一些命令后,从表面上看没有任何回应的,比如命令执行漏洞,可以让目标执行读取文件的命令等,但由于前端并没有对应的展示,导致我们并不能知道文件是否成功读取,也就不知道命令是否执行成功。同时还有向经典的log4j rce,fastjson,ssrf等,都是没有回显的漏洞,那么当面对这类的漏洞,我们就需要一个反连平台,通过让目标执行ping、curl等命令,对反连平台发起请求,反连平台在接受到请求后,就能告诉我们,命令触发了,也就代表了漏洞存在了。 所以当我们想要比较完备的对一个系统进行测试,反连平台的利用一定是必不可少的。所以本文将着重讲述xray的反连平台如何部署搭建,配置文件如何修改,如何进行调试,并使用实际存在的漏洞进行举例。

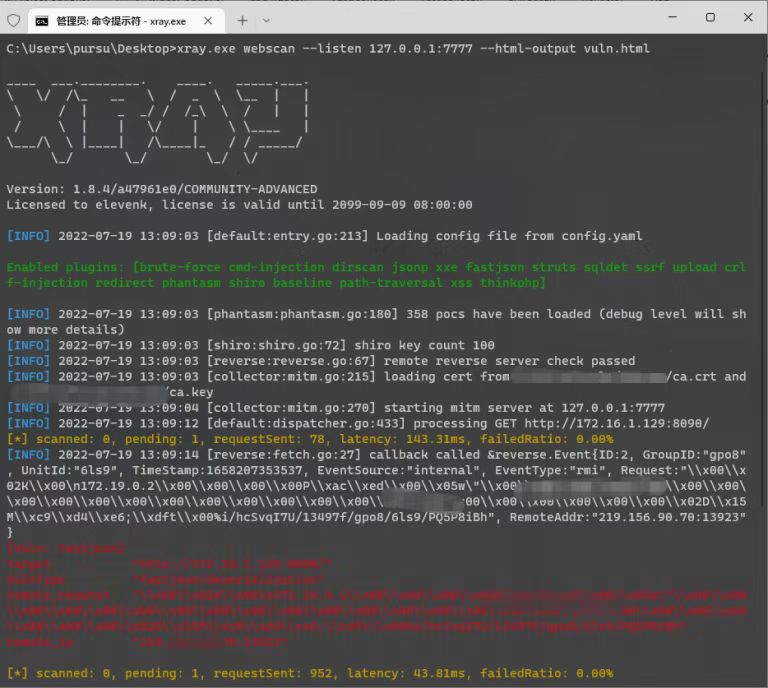

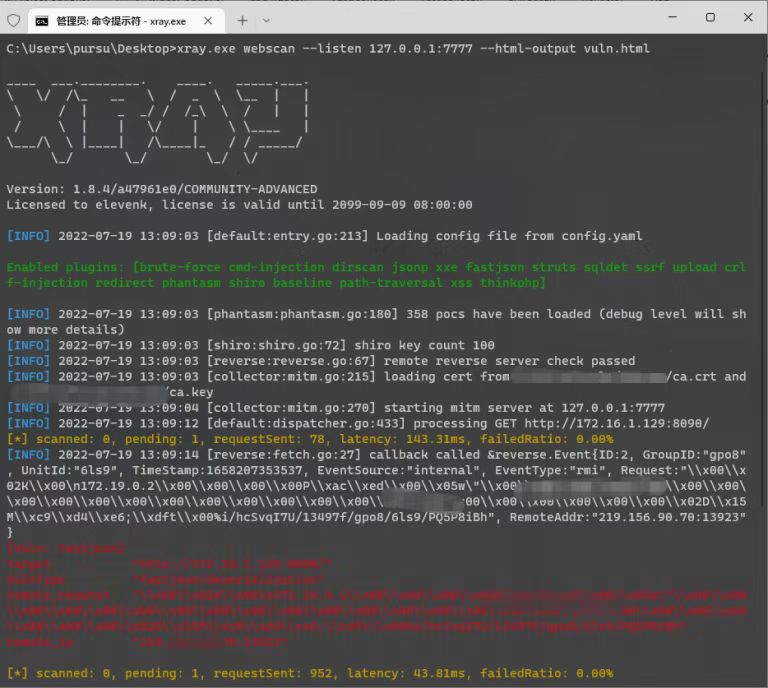

1、被动扫描

1

| xray.exe webscan --listen 127.0.0.1:7777 --html-output vuln.html

|

2、xray配置

服务端配置(config.yaml)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

| reverse:

db_file_path: "reverse.db"

token: "password"

http:

enabled: true

listen_ip: 0.0.0.0

listen_port: "8001"

ip_header: ""

dns:

enabled: true

listen_ip: 0.0.0.0

domain: "xxx.com"

is_domain_name_server: false

resolve:

- type: A

record: ns1

value: 121.4.x.x

ttl: 60

client:

remote_server: false

http_base_url: ""

dns_server_ip: ""

|

客户端配置(config.yaml)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

| reverse:

db_file_path: ""

token: "password"

http:

enabled: false

listen_ip: 0.0.0.0

listen_port: ""

ip_header: ""

dns:

enabled: false

listen_ip: 0.0.0.0

domain: ""

is_domain_name_server: false

resolve:

- type: A

record: localhost

value: 127.0.0.1

ttl: 60

client:

remote_server: true

http_base_url: "http://121.4.x.x:8001"

dns_server_ip: "121.4.x.x"

|

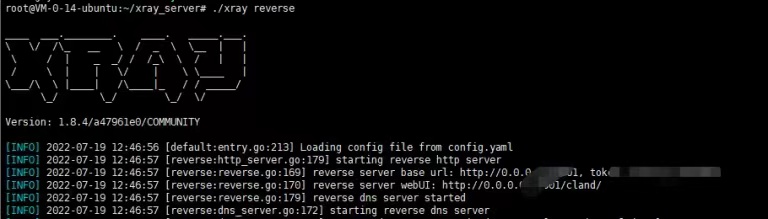

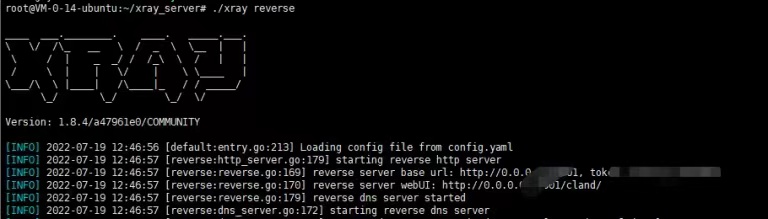

3、服务端开启

1

2

3

| ./xray reverse

nohup ./xray reverse >/dev/null 2>&1 &

|

4、Fastjson漏洞测试

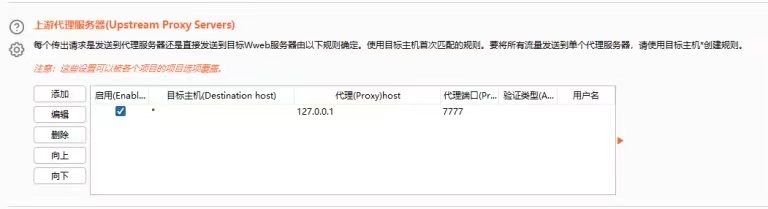

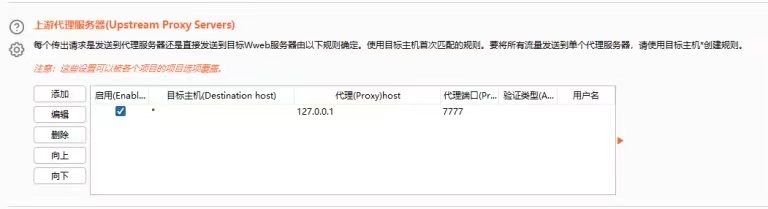

burpsuite转发流量到127.0.0.1:7777,xray开启被动扫描