Kali系统中间人攻击 — ARP欺骗详解

本文最后更新于 2025年7月11日 下午

0、简介

ARP攻击,又称为中间人攻击(Man-in-the-Middle,MITM),是局域网中常见的一种攻击手法。攻击者通过伪造ARP响应包,将自己的MAC地址欺骗成网关或目标主机的MAC地址,从而截获、篡改甚至中断网络流量,实现对通信内容的监听和控制。

这种攻击威力强大且隐蔽,常用于网络钓鱼、数据窃取以及会话劫持等攻击场景,是网络安全防御中不可忽视的风险。

1、断网攻击

断网攻击是利用ARP欺骗的手段,强制目标主机与网络断开连接。当攻击结束后,目标网络即可自动恢复。

操作步骤

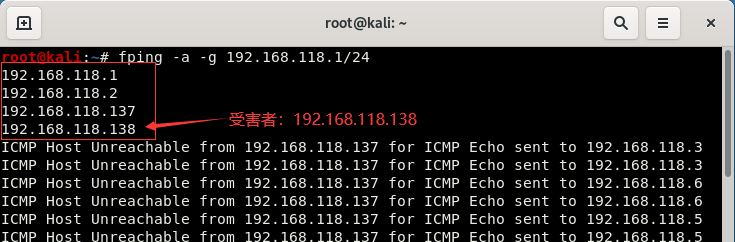

- 探测局域网存活主机

1 | |

该命令扫描指定网段内的所有活跃IP,列出存活的设备,方便后续定位攻击目标。

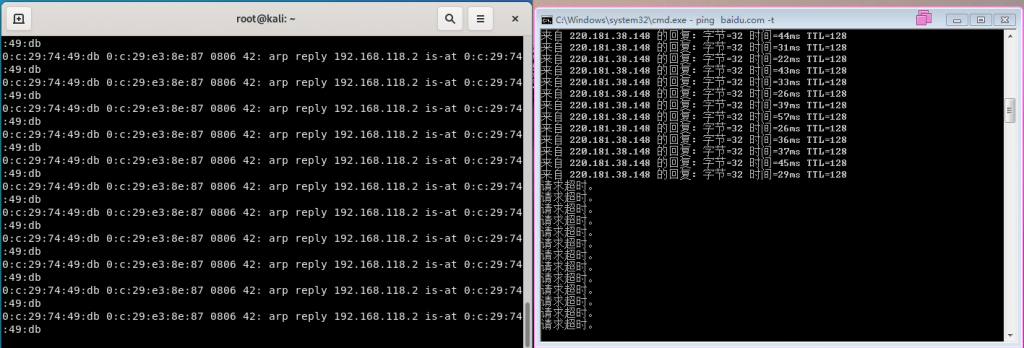

- 对目标主机进行断网攻击

1 | |

参数说明:

-i eth0:指定网卡接口。-t 192.168.118.138:目标主机IP。192.168.118.2:网关IP。

该命令将目标主机的ARP缓存欺骗成攻击者的MAC地址,导致目标主机无法正常访问网络,实现断网效果。

2、ARP欺骗实现中间人攻击

ARP欺骗通过欺骗目标主机和网关的ARP缓存,实现攻击者在通信链路中间,拦截、篡改数据包。

注意: 为保证中间人攻击的正常进行,需先开启IP转发功能,否则会导致目标主机断网。

开启IP转发

1 | |

此命令开启Linux系统的IP数据包转发功能,使攻击机能够作为中间节点转发网络流量,确保目标主机网络不被中断。

启动ARP欺骗

1 | |

这里同时对目标主机和网关进行欺骗,实现双向通信劫持。

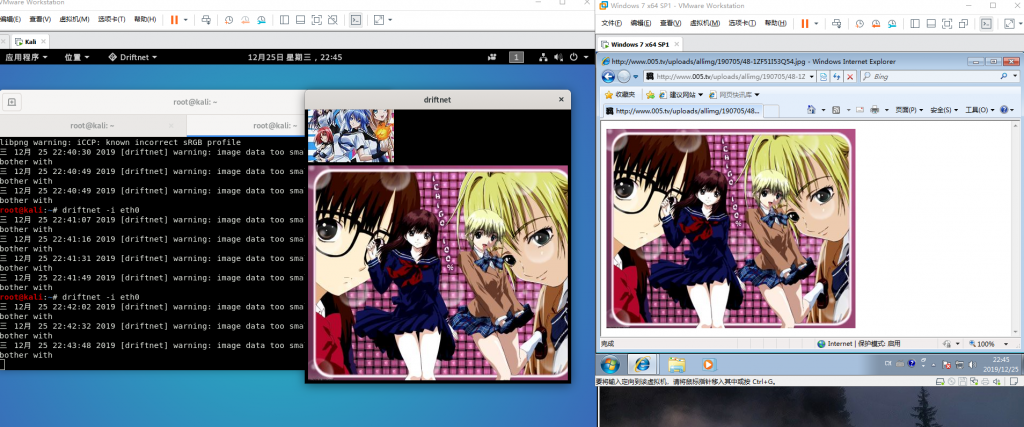

利用图片嗅探工具捕获数据

1 | |

driftnet可以监听通过网卡传输的图片数据,捕获目标主机访问网页时加载的图片,直观展示中间人攻击带来的数据泄露。

3、工具介绍

- fping:快速探测存活主机的工具,适合批量扫描网络。

- arpspoof:ARP欺骗工具,模拟ARP响应包,伪造MAC-IP映射。

- driftnet:图像嗅探工具,监听网络中的图片资源。

4、防御建议

- 开启静态ARP绑定:为关键设备配置静态ARP表,防止ARP缓存被恶意篡改。

- 使用安全交换机:启用ARP防护功能,如动态ARP检查(DAI)。

- 网络隔离:合理划分子网,限制广播域大小,降低攻击面。

- 监控ARP流量:利用入侵检测系统(IDS)检测异常ARP包。

5、总结

ARP欺骗作为一种经典中间人攻击手法,能够在局域网环境下有效拦截和篡改数据流量。熟悉其攻击原理及操作流程,对于网络安全攻防及安全加固都有重要意义。通过合理配置网络和增强监控,可以有效防范此类攻击,保障局域网通信的安全性。

附图